Esam parādījuši, kā jūs attālināti aktivizēt WOL ar "Port Knocking" savā maršrutētājā. Šajā rakstā mēs parādīsim, kā to izmantot, lai aizsargātu VPN pakalpojumu.

Aviad Raviv & bfick attēls.

Ja esat izmantojis DD-WRT iebūvēto funkcionalitāti VPN vai arī savā tīklā ir vēl viens VPN serveris, jūs varētu novērtēt spēju to aizsargāt no brutāla spēka uzbrukumiem, slēpjot to aiz izsaukuma virknes. Tādā veidā jūs filtrēsiet skriptu kiddies, kas mēģina piekļūt jūsu tīklam. Tas nozīmē, ka, kā norādīts iepriekšējā rakstā, ostas klauvēšana nav labas paroles un / vai drošības politikas aizstāšana. Vai atcerieties, ka ar pietiekamu pacietību uzbrucējs var atklāt secību un veikt atkārtotu uzbrukumu.

Paturiet prātā arī to, ka šīs ieviešanas negatīvie aspekti ir tādi, ka, ja kāds VPN klients / -i vēlas izveidot savienojumu, viņiem vajadzētu aktivizēt klauvēšanas secībuiepriekš un, ja viņi nevar pabeigt secību jebkāda iemesla dēļ, viņi VPN nevarēs piekļūt vispār.

Lai aizsargātu VPT pakalpojumu, mēs vispirms atspējosim visu iespējamo saziņu ar to, bloķējot 1723. gada instanci. Lai sasniegtu šo mērķi, mēs izmantosim iptables. Tas notiek tādēļ, ka saziņa tiek filtrēta lielākajā daļā mūsdienu Linux / GNU sadalījumu kopumā un it īpaši DD-WRT. Ja vēlaties iegūt vairāk informācijas par iptables izraksta savu wiki ierakstu un apskatīt mūsu iepriekšējo rakstu par šo tēmu. Pēc tam, kad pakalpojums būs aizsargāts, mēs izveidosim klauzulas secību, kas īslaicīgi atvērs VPN instanciējošo portu, kā arī automātiski aizvērsim to pēc konfigurēta laika, vienlaikus saglabājot jau izveidoto VPN sesiju.

Piezīme. Šajā rokasgrāmatā mēs izmantojam PPTP VPN pakalpojumu kā piemēru. Ar to teica, to pašu metodi var izmantot citiem VPN veidiem, jums vienkārši būs jāmaina bloķētais ports un / vai sakaru veids.

Ļaujiet sašķelties.

Noklusējums DD-WRT noteikums "Bloķēt jaunus VPN"

Kaut arī zemāk redzamais koda fragments visticamāk darbosies ar visiem cienīgiem, iptables, izmantojot Linux / GNU izplatīšanu, jo tur ir tik daudz variantu, mēs parādīsim tikai to, kā to izmantot DD-WRT. Nekas neaizkavē jūs, ja vēlaties, to īstenot tieši VPN lodziņā. Tomēr, kā to izdarīt, šī rokasgrāmata neattiecas.

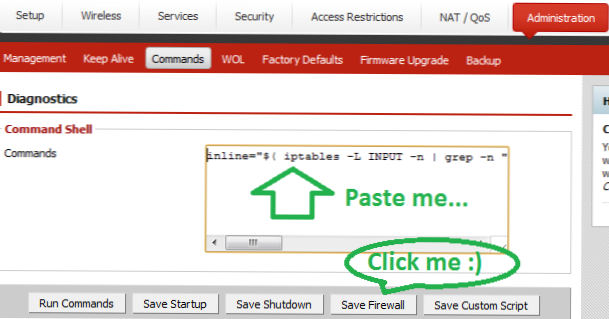

Tā kā mēs vēlamies palielināt maršrutētāja ugunsmūri, ir loģiski, ka mēs pievienosim skriptu "Ugunsmūris". To darot, ikreiz, kad ugunsmūris tiek atsvaidzināta, tiek izpildīta iptables komanda, tādējādi saglabājot mūsu paplašināšanu.

No DD-WRT Web-GUI:

inline = "$ (iptables-L INPUT -n | grep-n" statuss SAISTĪTS, IZVEIDOTA "| awk -F: 'print $ 1')"; inline = $ (($ inline-2 + 1)); iptables-I INPUT "$ inline" -p tcp --dport 1723 -j DROP

Kas ir šī komanda "Voodoo"?

Iepriekš minētā "voodoo magic" komanda veic sekojošo:

KnockD konfigurācija

Mums ir jāizveido jauna aktivizēšanas secība, kas ļaus izveidot jaunus VPN savienojumus. Lai to paveiktu, rediģējiet failu knockd.conf, izlaižot tajā termināli:

vi /opt/etc/knockd.conf

Pievienot esošai konfigurācijai:

[aktivizēt-VPN]

secība = 02,02,02,01,01,01,2010,2010,2010

seq_timeout = 60

start_command = iptables-I INPUT 1 -s% IP% -p tcp -dport 1723 -j PIEŅEMT

cmd_timeout = 20

stop_command = iptables -D INPUT -s% IP% -p tcp -dport 1723 -j ACCEPT

Šī konfigurācija:

Autorspadomi

Kamēr jums vajadzētu būt visiem, ir daži punkti, kurus man šķiet, ka ir nepieciešams pieminēt.

Kas satricina manu miegu?